Por ✍????: Dmitry Bestuzhev

Hace pocos días nos enteramos del ataque de RansomEXX a una de las más grandes compañías de telecomunicaciones del Ecuador. Han aparecido numerosos artículos, entrevistas y opiniones respecto al tema. Lamentablemente muchos de esos datos no son coherentes o exactos. Entonces qué es lo que pasó en realidad? Quién es el actor que está detrás del RansomEXX? A continuación, la información técnica y verificada obtenida a través de investigación y análisis de las operaciones de este grupo en otras partes del mundo, incluyendo Latinoamérica.

También te puede interesar ????: ¿Qué es la ciberseguridad y su importancia?

El primer punto es que RansomEXX no es sobre un malware. Muchos todavía creen que el Ransomware dirigido es un tema de malware y por esto han abordado este problema desde la perspectiva equivocada. Esto ha sido un error muy grave, lo que ha permitido a los grupos de Ransomware 2.0 ir ganando algunas batallas pero no la guerra como tal. Hace unos meses publicamos un artículo que describe detalladamente cómo operan los grupos del Ransomware dirigido. Es importante que lo podamos leer y entender el panorama completo.

El segundo punto es que RansomEXX no ha trabajado con terceros. Es decir, todas las operaciones son llevadas a cabo directamente por ellos sin apoyarse en nadie más. Cada víctima es elegida cuidadosamente a tal nivel que la muestra utilizada para atacar una víctima, tiene dentro de su código “hardcoded” el nombre de la empresa.

El tercer punto es un grupo especializado en atacar tanto los ambientes de Microsoft, como los sistemas en Linux y también los ambientes virtualizados con los hipervisores. Respecto a esto, podemos recordar un ataque de hace unos meses en Brasil que llegó a ser conocido públicamente y donde los sistemas cifrados fueron los ambientes virtualizados.

¿Cómo opera el grupo RansomEXX?

Las operaciones no son como muchos creen de 1-click. No se trata de que algún usuario le haya dado click en un email de desconocidos y entonces se haya cifrado todo!

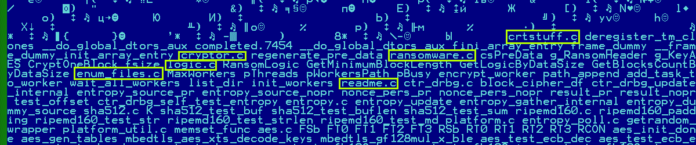

El grupo se apoya en “decoys” de los proyectos open source más populares. Por ejemplo, en uno de sus ataques, abusaron de Notepad++ modificado para el compromiso de los credenciales del controlador de dominio y también la descarga e instalación de un nuevo backdoor en el sistema de la víctima. Los criminales cargan en un archivo de configuración .dat lo que tiene que ejecutar el decoy y este a su vez, lo carga a la memoria de la computadora de la víctima mientras se ejecuta en el sistema.

El último es responsable de cargar en la memoria un binario más y esta vez es un backdoor basado en el lenguaje de Python.

El implante de Python es responsable para el reconocimiento de la red de la víctima y el movimiento lateral. Adicionalmente el mismo es responsable de la exfiltración de datos de la víctima para chantajearla luego y publicar en el Internet si es que la víctima no paga.

La exfiltración es también compleja. Primero los datos son copiados a un servidor interno de la víctima y luego desde ese equipo todo se envía al Internet. Es decir, los datos no salen al Internet de cada equipo comprometido sino de un solo nodo. Antes de enviarlos al Internet, los datos son compactados y puestos en un archivo protegido con el algoritmo AES:

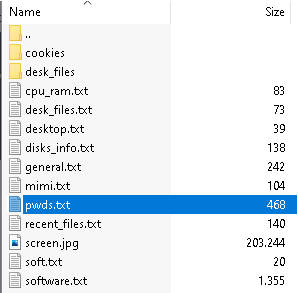

El implante en Python es también un espía que colecta los cookies y el historial de los navegadores, hace screenshots de la pantalla de la víctima y roba las contraseñas de la memoria apoyándose en Mimikatz y la herramienta LaZagne.

Con las contraseñas de la víctima, el atacante tiene todos los accesos a todos los sistemas. Además conoce el ambiente de la víctima y entonces, de ser necesario podría imitarlo para evadir las alertas de detección por los sistema de anti-fraude de ingresos sospechosos.

¿Quiénes son las víctimas del RansomEXX?

Son muchas. Entre las víctimas se encuentran gobiernos, aviación civil, instituciones educativas educativas, industria pesada, entre otras ubicadas en los EEUU, Brasil, Francia, Ecuador, Indonesia y otros países.

Detección y protección

Los ataques de Ransomware dirigido y el grupo RansomEXX son complejos que no se deben manejar como si se tratara de un problema de código malicioso nada más. Como lo mencionamos en el artículo, muchas veces los atacantes se apoyan en los elementos de red que están fuera del alcance de protección tradicional, conocido en inglés como “out of scope”.

Sin embargo, con un conjunto de herramientas y técnicas se puede detectar las operaciones de Ransomware dirigido en sus etapas tempranas. Es decir, antes de que la información se exfiltre de la red y por supuesto, antes de que los datos sean cifrados. Para esto recomiendo apoyarse en un Threat Intelligence accionable junto con las herramientas de detección que permitan hacer análisis e investigación, es decir EDR.

Estas son algunas de las recomendaciones a implementar para dar frente a estos ataques:

• Parchar routers y otros equipos de red, como VPN gateways que se conectan al Internet.

• Implementar un sistema EDR en la red y revisar las alertas recibidas tomando acciones oportunas. También le permitirá enfocarse en detectar los movimientos laterales dentro de la red.

• Deshabilitar el protocolo RDP en los servidores conectados al Internet.

• Para los servidores Linux conectados al Internet, habilitar la autenticación del ssh por certificados y no contraseñas solamente.

• Actualizar de una forma responsable y permanente todos los sistemas, asignando prioridad a aquellos que están expuestos en el Internet.

• Habilitar Sysmon en las máquinas para enviar los eventos a un correlacionador de eventos y procesar los eventos con las reglas de Sigma.

• Utilizar las reglas de Yara para escanear los sistemas de una forma periódica para detectar anomalías y operaciones de los actores ya conocidos.

• Dumpear imágenes de memoria RAM para revisarlas con los sistemas de análisis de código por similitud. Por ejemplo, KTAE de Kaspersky.

• Tener la visibilidad sobre los DNS y los Proxies de la compañía para detectar las exfiltraciones de datos y las conexiones con los centros de comando y control utilizando los feeds de inteligencia.

• Si en la empresa se usa un proxy, aplicarle las reglas de Suricata para dentro del tráfico de red, detectar los patrones de los actores de ataques.

• Utilizar feeds de inteligencia de reputación de IPs y dominios para gestionar las solicitudes DNS de desde la red interna hacia el Internet.

• Tener un gestionador visual de tráfico de red que permita claramente detectar aumentos de tráfico de salida. Pues al exfiltrar información la proporción natural de tráfico de entrada mayor al tráfico de salida, inmediatamente cambia. Las anomalías de este tipo sirven de bandera naranja para proceder con un Threat Hunting.

• Realizar los trabajos de Threat Hunting de 3 a 4 veces por año, le permitirá detectar los atacantes antes que lleguen a su punto de culminación.

• A partir de los TTPs (MITRE ATT&CK®) del grupo RansomEXX hacer ejercicios del Red Teaming imitando al actor para probar las verdaderas capacidades de su detección dentro de la red.

No hay nada mejor que conocer bien a tu adversario para armar una verdadera estrategia de seguridad.