En el mundo cada vez más digital de hoy en día, los controles de acceso son un aspecto esencial de las medidas de seguridad.

Los controles de acceso se utilizan para restringir el acceso a activos físicos o digitales, garantizando que sólo las personas autorizadas puedan acceder a información o áreas sensibles. Existen diferentes tipos de controles de acceso, cada uno con sus propias características y ventajas.

Este artículo explorará los diferentes tipos de controles de acceso, las mejores prácticas para su implementación y los errores comunes que deben evitarse.

▶ Control de acceso: ¿Qué es, cómo funciona y qué tipos existen?

Tipos de controles de acceso

Los controles de acceso pueden clasificarse a grandes rasgos en tres categorías: controles de acceso físico, controles de acceso lógico y controles de acceso administrativo.

Controles de acceso físico

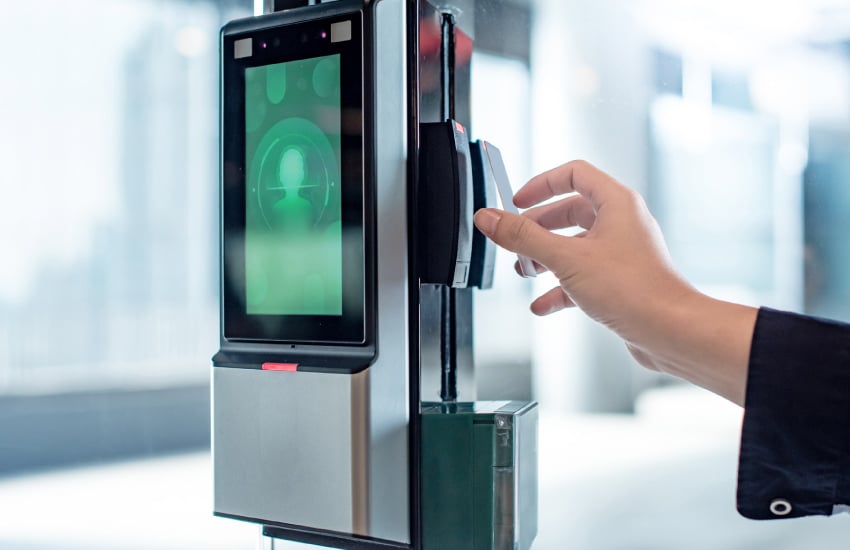

Los controles de acceso físico son medidas utilizadas para restringir el acceso a activos físicos como edificios, salas, armarios, etc. Algunos ejemplos comunes de controles de acceso físico incluyen cerraduras, llaves, sistemas biométricos, cámaras de vigilancia, etc.

Las cerraduras y las llaves son las formas más básicas de control de acceso físico. Se utilizan mucho para asegurar puertas, armarios, etc. Sin embargo, las llaves pueden duplicarse, perderse o robarse fácilmente, lo que hace que esta medida de seguridad sea poco fiable. Los sistemas biométricos utilizan características físicas únicas de las personas, como huellas dactilares, escáneres de iris, etc., para conceder el acceso. Son más seguros que las claves, pero su implantación puede resultar costosa.

Las cámaras de vigilancia son otra medida común de control de acceso físico. Pueden utilizarse para controlar el acceso a zonas sensibles, grabar vídeos, etc. Sin embargo, no impiden el acceso no autorizado, y su eficacia depende de la calidad de la cámara y de las habilidades del personal de seguridad que las supervisa.

Controles de acceso lógicos

Los controles de acceso lógico se utilizan para restringir el acceso a activos digitales como sistemas informáticos, redes, datos, etc. Algunos ejemplos comunes de controles de acceso lógico incluyen contraseñas, autenticación multifactor, listas de control de acceso, etc.

Las contraseñas son la forma más utilizada de control de acceso lógico. Se utilizan para autenticar a los usuarios y conceder acceso a los activos digitales. Sin embargo, las contraseñas pueden ser fácilmente adivinadas, compartidas o robadas, lo que las convierte en una medida de seguridad débil.

La autenticación multifactor es una forma más segura de control de acceso lógico que requiere que los usuarios proporcionen dos o más pruebas para autenticarse. Puede ser una combinación de algo que el usuario sabe (contraseña), algo que el usuario tiene (tarjeta inteligente) o algo que el usuario es (biometría).

Las listas de control de acceso (ACL) son otra forma popular de control de acceso lógico. Se utilizan para definir qué usuarios o grupos de usuarios pueden acceder a qué recursos. Las ACL pueden implementarse a distintos niveles, como el del sistema de archivos, el de la red, el de la aplicación, etc.

Controles de acceso administrativo

Los controles de acceso administrativo se utilizan para restringir el acceso a funciones administrativas como la gestión de usuarios, la configuración del sistema, etc. Algunos ejemplos comunes de controles de acceso administrativo incluyen roles de usuario, permisos, segregación de funciones, etc.

Los roles de usuario definen el nivel de acceso que cada usuario tiene en el sistema. Por ejemplo, un usuario con un rol de administrador puede acceder a todas las funciones del sistema, mientras que un usuario con un rol limitado sólo puede acceder a funciones específicas. Los permisos definen qué acciones puede realizar un usuario dentro del sistema. Por ejemplo, un usuario con permiso de sólo lectura sólo puede ver datos, mientras que un usuario con permiso de escritura puede modificarlos.

La segregación de funciones es otra medida esencial de control de acceso administrativo. Consiste en separar funciones y responsabilidades para evitar que un solo usuario tenga demasiado poder o influencia sobre el sistema. Por ejemplo, un usuario que crea nuevas cuentas no debe tener la capacidad de aprobar esas cuentas.

Marcos de control de acceso

Los marcos de control de acceso proporcionan directrices y mejores prácticas para implementar controles de acceso. Algunos de los marcos de control de acceso más populares incluyen NIST, ISO/IEC 27001, y COBIT.

El Instituto Nacional de Estándares y Tecnología (NIST) proporciona directrices para asegurar los sistemas de información federales. NIST SP 800-53 es el documento más utilizado para las directrices de control de acceso.

ISO/IEC 27001 es una norma para sistemas de gestión de la seguridad de la información. Proporciona un enfoque sistemático para gestionar la información sensible de las empresas. Incluye directrices para el control de acceso, evaluación de riesgos, políticas de seguridad, etc.

COBIT (Control Objectives for Information and Related Technology) es un marco para el gobierno y la gestión de las TI. Proporciona directrices para controlar y gestionar los procesos y recursos informáticos. Incluye directrices para el control de acceso, la gestión de riesgos, la gestión del cumplimiento, etc.

Implantación de controles de acceso

Implantar controles de acceso puede ser una tarea compleja y difícil. Sin embargo, si se siguen las mejores prácticas y se tienen en cuenta algunos factores esenciales, puede llevarse a cabo con éxito.

Algunas de las mejores prácticas para implementar controles de acceso incluyen:

- Realizar una evaluación de riesgos para identificar posibles amenazas y vulnerabilidades.

- Crear una política de control de acceso que defina el alcance, los objetivos y las directrices para la aplicación de los controles de acceso.

- Identificar los activos que necesitan protección y las personas que necesitan acceder a ellos.

- Seleccionar y aplicar las medidas de control de acceso adecuadas

- Revisar y actualizar periódicamente la política y las medidas de control de acceso para garantizar su eficacia.

A la hora de implantar controles de acceso, hay que tener en cuenta algunos factores esenciales, como:

- El coste de aplicación y mantenimiento de las medidas de control de acceso.

- El impacto en la productividad y eficiencia de los usuarios

- La posible resistencia de los usuarios a las nuevas medidas

- La necesidad de formación y apoyo a los usuarios sobre cómo utilizar las nuevas medidas.

Errores comunes en el control de acceso que hay que evitar

Implantar controles de acceso puede ser todo un reto, y los errores pueden salir caros. Algunos errores comunes que deben evitarse al implementar controles de acceso incluyen:

- Complicar en exceso las medidas de control de acceso

- No realizar una evaluación de riesgos antes de implantar los controles de acceso.

- No implicar a los usuarios y las partes interesadas en el proceso.

- No revisar y actualizar periódicamente las medidas de control de acceso.

- No proporcionar formación y apoyo adecuados a los usuarios.

Herramientas y software de control de acceso

Las herramientas y el software de control de acceso pueden hacer que la aplicación de los controles de acceso sea más manejable y eficaz. Algunas herramientas y software de control de acceso populares incluyen:

- Sistemas de gestión de identidades y accesos (IAM): Se utilizan para gestionar las identidades, accesos y permisos de los usuarios.

- Sistemas de inicio de sesión único (SSO): Se utilizan para autenticar a los usuarios en varios sistemas utilizando un único conjunto de credenciales.

- Sistemas de gestión de acceso privilegiado (PAM): Se utilizan para gestionar y supervisar el acceso privilegiado a sistemas y datos.

- Sistemas de gestión de eventos e información de seguridad (SIEM): Se utilizan para supervisar y analizar alertas y eventos de seguridad.

- 5 plataformas de email marketing que debes conocer

- ¿Qué es la diabetes gestacional y cuándo aparece?

- Cyber Kill Chain: Las 7 Fases de un Ciberataque

- ¿Qué tanto apoyan las nuevas tecnologías a los restaurantes?

- Del laboratorio al paciente: Monitoreo de temperatura asegura la calidad de medicamentos

Conclusión y próximos pasos

En conclusión, los controles de acceso son un aspecto esencial de las medidas de seguridad. Existen diferentes tipos de controles de acceso, incluidos los controles de acceso físico, los controles de acceso lógico y los controles de acceso administrativo.

Los marcos de control de acceso, como NIST, ISO/IEC 27001 y COBIT, proporcionan directrices y mejores prácticas para implementar controles de acceso. A la hora de implantar controles de acceso, es esencial seguir las mejores prácticas y tener en cuenta factores esenciales como el coste, el impacto en la productividad, la resistencia de los usuarios y las necesidades de formación.

Por último, las herramientas y el software de control de acceso pueden hacer que la implantación de controles de acceso sea más manejable y eficiente.

Para mejorar sus medidas de seguridad, los siguientes pasos incluyen la realización de una evaluación de riesgos, la creación de una política de control de acceso, la identificación de los activos que necesitan protección, la selección y aplicación de las medidas de control de acceso adecuadas, y la revisión y actualización periódicas de la política y las medidas de control de acceso.

Siguiendo estos pasos y teniendo en cuenta las mejores prácticas y los errores comunes que hay que evitar, podrá mejorar sus medidas de seguridad y proteger sus activos digitales y físicos.